Ich habe hier bereits mal über Certbot geschrieben. Certbot dient zum einfachen Erstellen von Lets Encrypt Zertifikaten. Hier zeige ich euch, wie ihr automatisch eure Webserver Zertifikate erneuern lassen könnt.

Das automatische Erneuern lässt sich mit folgendem Befehl durchführen

certbot renew

Wenn ihr den Befehl testen wollt, dann könnt ihr ihn einfach in der Console eingeben mit folgendem Parameter:

certbot renew --dry-run

Dies bewirkt, dass das Update nur simuliert wird und keine Änderung an den Zertifikaten vorgenommen wird.

Ich habe bei mir den Webserver nginx laufen. Daher verwende ich hier für die Beispiele immer diesen Webserver. Certbot lässt sich jedoch ebenso für apache2 oder andere Webserver nutzen.

Nun gibt es 2 Varianten, wie ihr die Zertifikate updaten könnt. Ihr müsst die Variante wählen, die ihr bereits zum Erstellen der Zertifikate genutzt habt oder die Datei “/etc/letsencrypt/renewal/eure_domain.conf” anpassen.

Wenn ihr nicht wisst, welche Variante ihr wählen müsst, dann könnt ihr folgende Datei öffnen und nachschauen:

nano /etc/letsencrypt/renewal/eure_domain.conf

Dort sollte nun stehen:

authenticator = webroot oder authenticator = standalone

1. Standalone

Wenn ihr den Webserver als “Standalone” installiert habt, dann müsst ihr folgenden Befehl ausführen:

/usr/bin/certbot renew --pre-hook "/usr/sbin/nginx stop" --post-hook "/usr/sbin/nginx start"

Der Befehl bewirkt, dass der nginx Server zuerst gestoppt wird, bevor das Zertifikat erneuert wird. Danach wird der Server wieder gestartet. Dies ist notwendig, da sonst der benötigte Port bereits von nginx belegt wird.

2.Webroot

Bei der Variante “Webroot” muss dieser Befehl verwendet werden:

/usr/bin/certbot renew --post-hook "/usr/sbin/nginx restart"

Bei dieser Variante bleibt nginx dauerhaft online.

Crontab anlegen

Nachdem ihr den obigen Befehl erfolgreich ausprobiert habt, legen wir jetzt einen Cronjob an, damit dieser automatisch ausgeführt wird.

Das geht mit

crontab -e

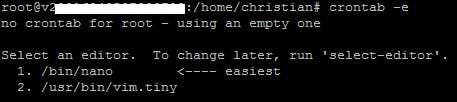

Wenn ihr noch keinen Crontab angelegt habt, dann sollte folgende Meldung erscheinen. Hier drückt ihr einfach “1”.

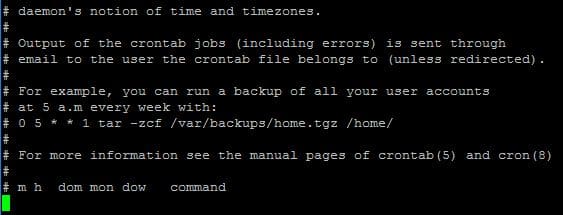

Nun solltet ihr folgendes sehen.

Fügt am Ende der Datei folgende Zeile ein:

Standalone

PATH=/usr/sbin:/usr/bin:/sbin:/bin 0 4 1 * * /usr/bin/certbot renew --pre-hook "service nginx stop" --post-hook "service nginx start"

Webroot

PATH=/usr/sbin:/usr/bin:/sbin:/bin 0 4 1 * * /usr/bin/certbot renew --post-hook "service nginx restart"

Die erste Zeile ist notwendig, da später der Service “nginx” gestartet werden soll. Dazu müssen hier erst die passenden Umgebungsvariablen gesetzt werden.

Erklärung

1. Stelle: Minute -> 0 2. Stelle: Stunde -> 4 3. Stelle: Tag des Monats -> 1 4. Stelle: Monat -> * 5. Stelle: Wochentag -> *

Das Skript wird also immer am 1. Tag jeden Monats nachts um 4:00 gestartet.

Testen des Scripts

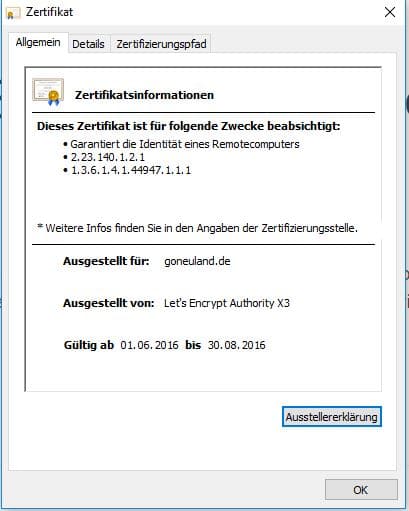

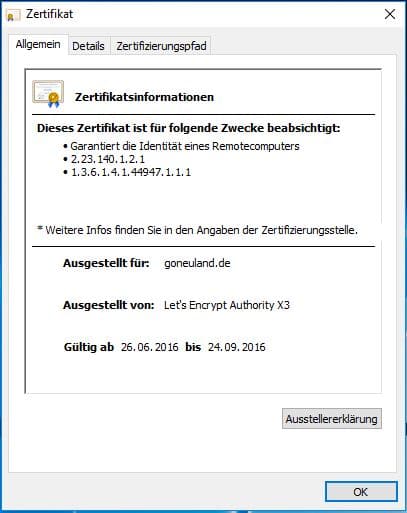

Ihr könnt eure Webseite einfach mit eurem Webbrowser öffnen. Neben der Adresszeile müsstet ihr ein “Schloss” sehen. Dort klickt ihr drauf und bekommt Details des Zertifikats angezeigt.

Nach der Eingabe des Scripts aus dem ersten Schritt der Anleitung sollte sich das Ablaufdatum verändert haben.

Quelle:

https://certbot.eff.org/docs/using.html#renewal

Hallo Christian,

ich habe zwei VHOSTs, die ich damals mit dem alten Letsencrypt Client eingerichtet hatte. In einer renewal Datei steht

und in der anderen

Der Wert nginx fehlt in deiner Anleitung. Ich habe das dann manuell auf nginx vereinheitlicht. Allerdings klappt jetzt das renew nicht.

Hast du eine Idee?

Übrigens: In dem Artikel zur Einrichtung von certbot schreibst du, dass man den nginx mit

neustarten kann. Unter stretch wird aber systemd benutzt und es muss eigentlich heißen

Deine Version funktioniert aber auch noch (Warum auch immer?)

Viele Grüße,

Bin den Anleitungen StepbyStep gefolgt:

https://goneuland.de/debian-9-stretch-lets-encrypt-zertifikate-mit-certbot-erstellen/

https://goneuland.de/debian-9-stretch-nginx-server-konfigurieren-und-absichern/

Bekomme jedoch jetzt am ende diesen Fehler hier beim ausführen dieses Befehls hier:”certbot renew –dry-run” wo liegt der Fehler wie kann ich das beheben? :

Attempting to renew cert from /etc/letsencrypt/renewal/xxxx.zz.conf produced an unexpected error: Failed authorization procedure. xxx.yyy.de: urn:acme:error:unauthorized :: The client lacks sufficient authorization :: Invalid response from http://xxxx.zz/.well-known/acme-challenge/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx