Keycloak ist eine leistungsstarke und flexible Lösung für das Identity und Access Management, die Unternehmen dabei unterstützt, ihre Systeme und Anwendungen sicher zu verwalten. Durch die Unterstützung von Single Sign-On, die Integration mit externen Identitätsanbietern und die Einhaltung von Standardprotokollen bietet Keycloak eine umfassende Plattform für die Verwaltung von Benutzeridentitäten und Zugriffsrechten. Mit seiner Open-Source-Natur und der breiten Unterstützung durch die Community ist Keycloak eine ausgezeichnete Wahl für Unternehmen, die eine robuste und anpassbare IAM-Lösung suchen. Zudem werden wir ein Backup integrieren, damit ihr eure Daten absichern könnt.

| Datum | Änderungen |

|---|---|

| 04.08.2024 | Erstellung dieser Anleitung |

0. Wichtiger Hinweis

Diese Anleitung dient lediglich zur Bereitstellung von Keycloak mittels Traefik und Docker.

Es gibt hier KEINEN SUPPORT zur Anbindung an irgendwelche Dienste oder zur genauen Funktionsweise / Konfiguration. Ebenfalls handelt es sich hierbei nur um eine GRUNDINSTALLATION. Jeder der Keycloak produktiv nutzen will, sollte sich die gesamte Dokumentation des Herstellers anschauen.

Nach dieser Anleitung habt ihr lediglich eine Keycloak Instanz laufen, nicht mehr und nicht weniger.

1. Grundvoraussetzung

- Docker & Docker Compose v2 (Debian / Ubuntu)

- TRAEFIK V2 + 3 – REVERSE-PROXY MIT CROWDSEC IM STACK EINRICHTEN

2. Verzeichnis erstellen

Dazu gebt ihr folgenden Befehl ein:

mkdir -p /opt/containers/keycloakBei diesem Inhalt handelt es sich um exklusiven Content für Community Plus Mitglieder und Supporter.

Bitte logge dich mit deinem Account ein um den Inhalt zu sehen.

7. keycloak starten

Zum Starten gebt ihr folgendes ein:

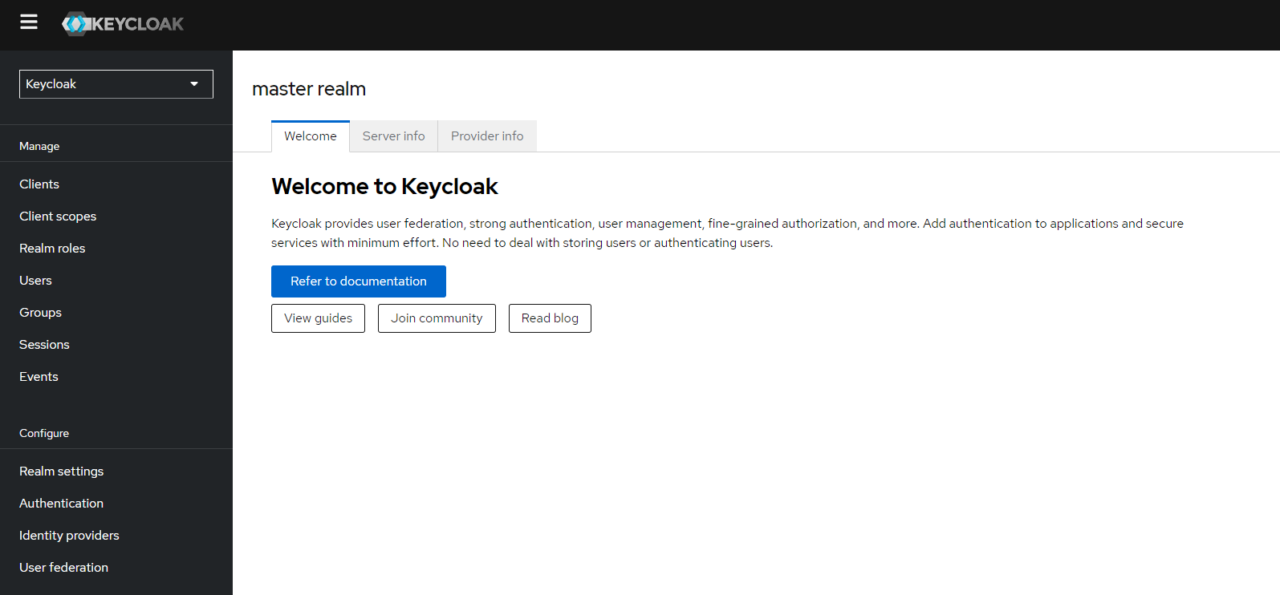

docker compose -f /opt/containers/keycloak/docker-compose.yml up -dNun müsst ihr kurz warten und solltet dann folgende Webseite sehen:

Meldet euch nun mit euren Zugangsdaten aus Schritt 4 an. Anschließend seid ihr eingeloggt und könnt Keycloak nutzen.

8. Backup wiederherstellen

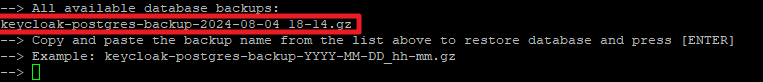

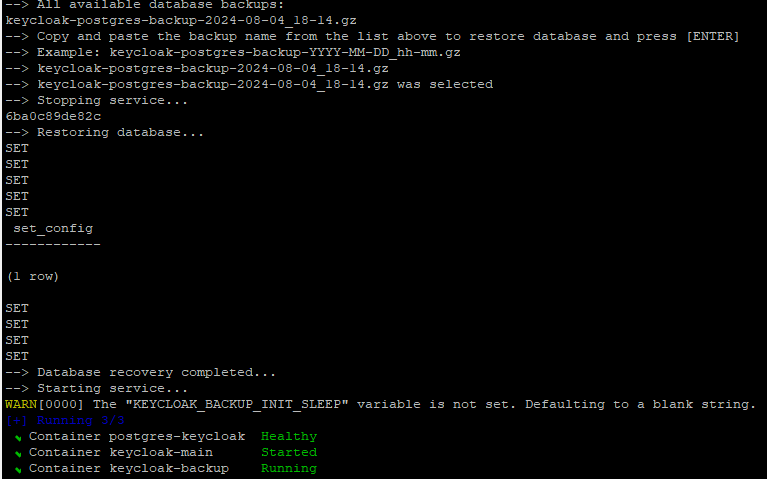

Nun wollen wir ein Backup wiederherstellen. Diese werden direkt beim Start des Containers sowie alle x Stunden erstellt, so wie ihr es im Schritt 4 definiert habt.

Gebt nun folgendes ein:

cd /opt/containers/keycloak/

./keycloak-restore.shNun seht ihr eure vorhandenen Backups (bei mir nur ein Backup):

Fügt den Namen jetzt in die Konsole ein und drückt ENTER.

Klasse!

Ich habe nun seit ein paar Tagen eine ganze Reihe von Anleitungen hier benutzt:

Letzteres nun wollte ich mit Keycloak verknüpfen. Es gibt natürlich x Anleitungen, wie man das macht – aber keine passte zu der Konfiguration mit Traefik davor. Und viele sind eher grausam geschrieben.

Da war es dann ein netter Zufall, daß ich die Anleitung hier “entdeckt” habe.

(Ein zusätzliches alphabetisches Inhaltsverzeichnis ganz hilfreich – das Durchklicken der Kategorien ist da eher nervig)

Egal. Ich habe dann umgehend ein Abo abgeschlossen und damit nun in wenigen Minuten keycloak installiert und zum Laufen gebracht. Die genutzte Basis im github hatte ich auch schon entdeckt, aber die Anpassung an die “goNeuland-Welt” ist natürlich optimal.

Morgen werde ich nun die jitsi-Anbindung umsetzen. Bin mal gespannt drauf.

Und werde ebenso nach weiteren Paketen hier Ausschau halten, die ich ggf. nutzen möchte.

Danke für die zahlreichen freien Anleitungen und jetzt auch die Abo-Anleitungen!