Remote Desktop Protocol (RDP) ist ein nützliches Tool, um aus der Ferne auf Windows-Systeme zuzugreifen und diese zu verwalten. Es ermöglicht IT-Administratoren, Probleme zu diagnostizieren, sich bei Servern anzumelden und Benutzer bei Schwierigkeiten zu unterstützen. Allerdings birgt RDP auch Sicherheitsrisiken. Wenn RDP-Verbindungen nicht richtig abgesichert sind, können Angreifer diese als Einfallstor nutzen, um sich Zugang zu Netzwerken zu verschaffen, Berechtigungen auszuweiten, Ransomware zu installieren oder sensible Daten zu stehlen.

Hier sind ein paar Tipps, welche sich schnell umsetzen lassen und euren Schutz erhöhen. Dies heißt aber nicht, dass ihr jetzt absolut sicher seid. Diese Tipps sollen nur ein erster Schritt in Richtung RDP Sicherheit sein.

1. Bruteforce Angriffe erschweren

Bei einem Bruteforce Angriff werden alle möglichen Kombinationen von Passwörtern ausprobiert. Ein solcher Angriff benötigt also viel Zeit und wird extrem erschwert, wenn der Angreifer nur wenige Versuche hat, bis der Account gesperrt wird. Diese Sperre wollen wir hier nun einrichten.

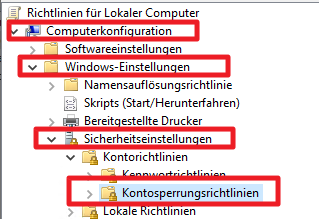

Gebt dazu in der Windows Konsole “gpedit” ein. Ihr solltet nun folgendes sehen:

Hier navigiert ihr euch in dieses Verzeichnis:

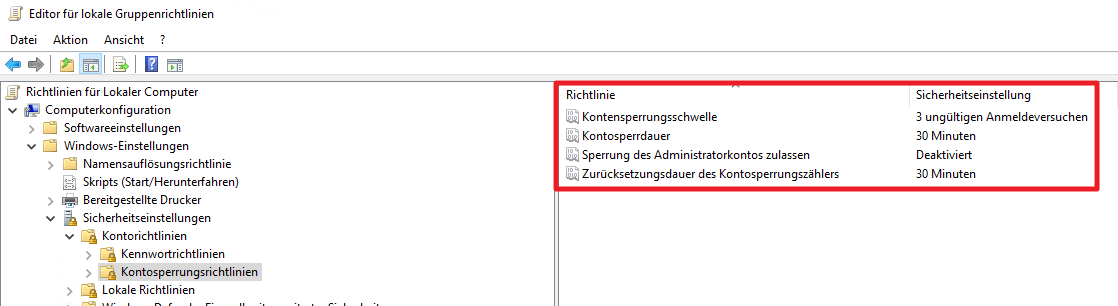

Dort könnt ihr die Werte beliebig anpassen:

In diesem Fall wird also der Account nach 3 ungültigen Anmeldeversuchen für 30 Minuten gesperrt. Dies erschwert es dem Angreifer deutlich euren Zugang per Bruteforce zu knacken. Wichtig zu wissen, dass wenn der Account gesperrt ist, ihr auch keinen Zugang mehr habt.

2. RDP Zugriff nur mittels VPN erlauben

Ein weiterer Schutz ist, dass ihr den RDP Zugriff nur mittels VPN erlaubt. Dies bedeutet, dass euer Angreifer zuerst Zugriff auf euer VPN haben muss und sich erst dann per RDP verbinden könnt. Es gibt die Möglichkeit von Windows Server selbst einen VPN Dienst zu erstellen. Als Privatperson ohne viele Nutzer könnt ihr es euch aber auch einfach machen. Nutzt diese Anleitung Wg for Windows um euch einen Wireguard VPN Server unter Windows innerhalb weniger Minuten einzurichten.

Ich gehe ab hier davon aus, dass ihr einen VPN Server eurer Wahl eingerichtet habt und die VPN Clients eine IP Adresse auf folgendem Bereich zugewiesen bekommen: 10.253.0.0/24

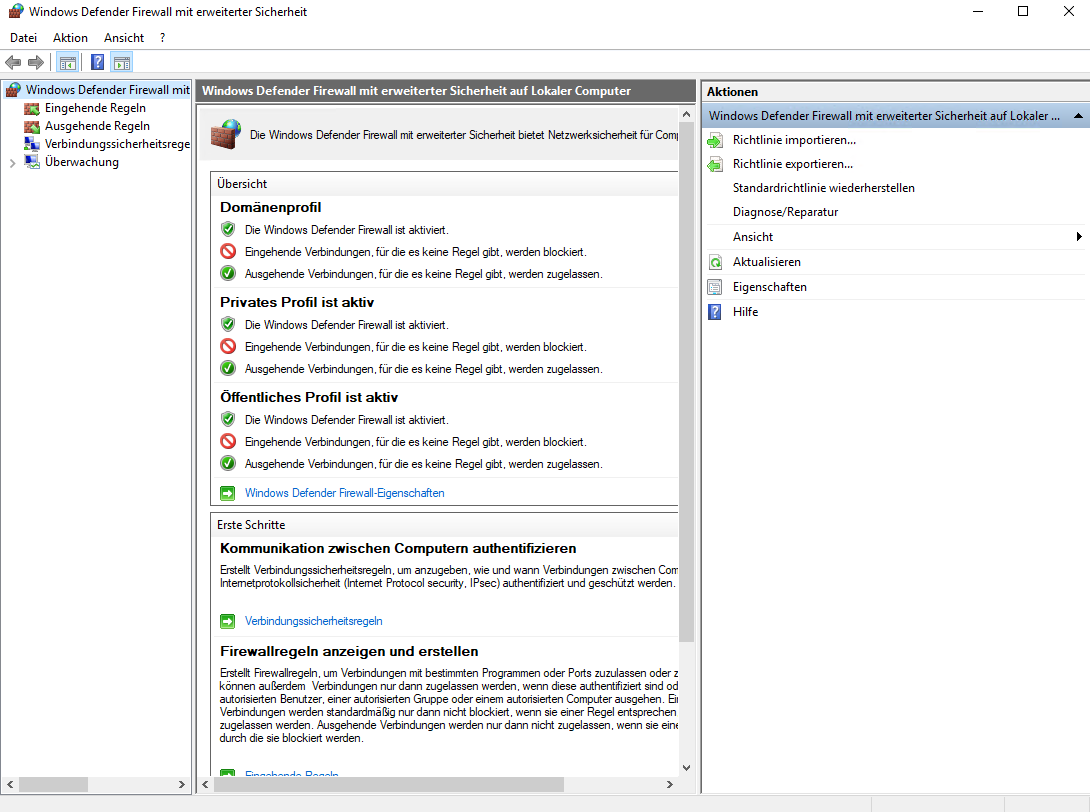

Was wir nun tun müssen ist die Windows Firewall anzupassen. Um die Windows Firewall zu öffnen, gebt ihr folgendes in der Konsole ein: “wf.msc”. Nun seht ihr folgendes:

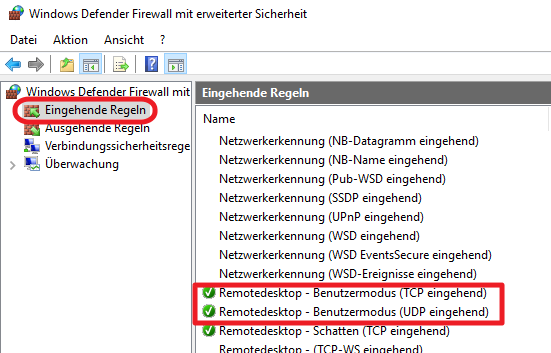

Geht dort nun auf den Bereich “Eingehende Regeln” und dann sucht nach Remotedesktop.

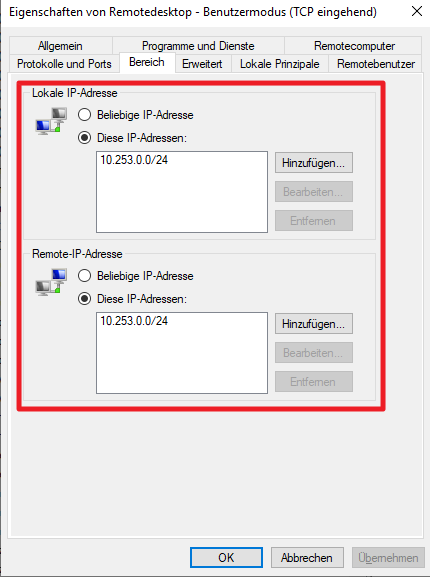

Diese beiden Regeln wollen wir jetzt anpassen. Klickt auf die Regel und wählt dann “Bereich” aus. Fügt hier euer Netz ein, welches den VPN Clients zugewiesen wird.

Jetzt habt ihr sichergestellt, dass sich nur Clients mit IP Adressen aus diesem Netz mit eurem RDP Server verbinden könnt.

Es gibt noch viele weitere Maßnahmen, um einen sicheren RDP Zugang zu gewähren. Mit diesen zwei Schritten habt ihr es Angreifern aber bereits deutlich schwerer gemacht.